Ransomware “ภัยคุกคามทางไซเบอร์” ที่ทุกองค์กรต้องให้ความสำคัญ (เนื้อหาพื้นฐาน – กลาง)

จาก Crypto-Locker ถึง Human-Operated: วิวัฒนาการสู่การโจมตีรูปแบบใหม่ และกลายเป็นธุรกิจใต้ดินที่น่ากังวล

สารบัญ

3. วิวัฒนาการและประเภทของ Ransomware

4. บทบาทของ Dark Web ในการโจมตี

5. เทคนิคการเข้ารหัสที่ใช้ใน Ransomware

6. การจ่ายค่าไถ่ผ่าน Cryptocurrency

7. Ransomware Kill Chain: วงจรการโจมตีที่องค์กรต้องเข้าใจ

1. บทนำและนิยามของ Ransomware

Ransomware เป็นซอฟต์แวร์ประสงค์ร้าย (Malware) ที่ออกแบบมาเพื่อเข้ารหัสข้อมูลของเหยื่อและเรียกค่าไถ่เพื่อแลกกับกุญแจถอดรหัส โดยคำว่า Ransomware มาจากคำว่า “Ransom” (ค่าไถ่) + “ware” (ซอฟต์แวร์)

Ransomware สร้างความเสียหายต่อเหยื่อด้วย 2 วิธีหลักๆ

1) ทำให้ข้อมูลเข้าถึงไม่ได้จนกว่าจะจ่ายค่าไถ่ (จ่ายแล้วก็อาจไม่ได้ข้อมูลคืน การมีวิธีรับมือที่ดีจึงสำคัญ)

2) ขู่ว่าจะเผยแพร่ข้อมูลที่ขโมยมาหากไม่จ่ายค่าไถ่

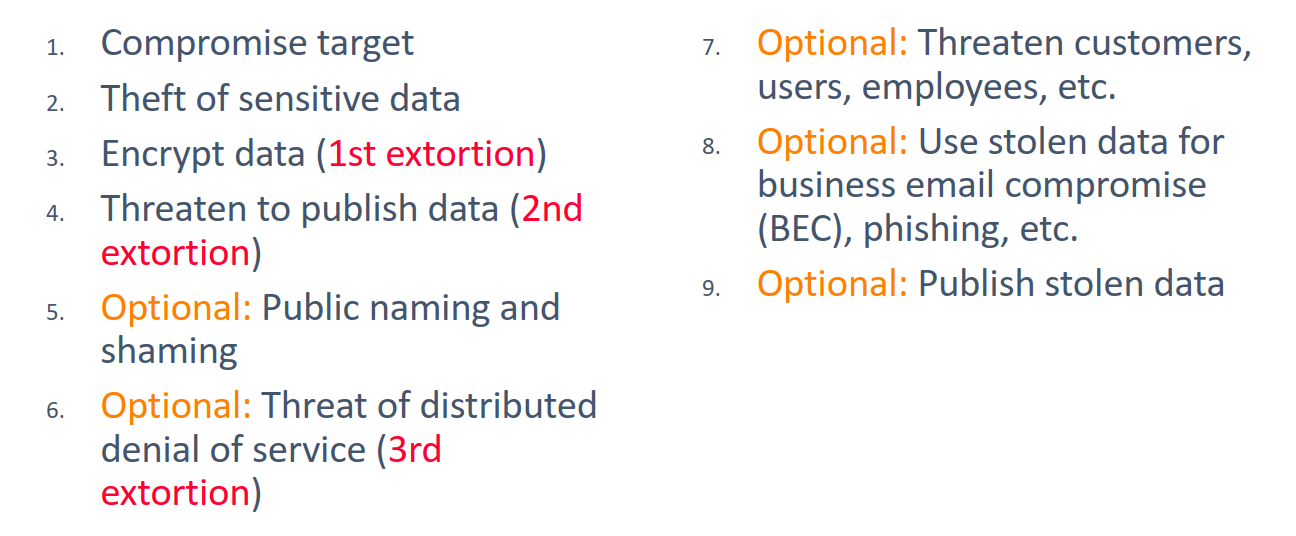

2. Ransomware Attack

Ransomware โจมตีโดย เข้ารหัสข้อมูล ทำให้เข้าถึงไฟล์ไม่ได้ และ/หรือ ขโมยข้อมูล แล้วขู่ว่าจะเผยแพร่ เพื่อบังคับให้เหยื่อจ่ายเงินค่าไถ่ โดยการโจมตีด้วย Ransomware มีขั้นตอนที่ซับซ้อน โดยเริ่มจาก

- บุกรุกระบบ: แทรกซึมเข้าสู่คอมพิวเตอร์หรือเครือข่ายของเหยื่อ เช่น ผ่านช่องโหว่ของระบบ, ไฟล์แนบในอีเมล, หรือลิงก์อันตราย

- ขโมยข้อมูล: ขโมยไฟล์สำคัญต่างๆ เช่น ข้อมูลส่วนตัว, ข้อมูลทางการเงิน, หรือข้อมูลลูกค้า

- เข้ารหัสข้อมูล: เข้ารหัสไฟล์ ทำให้เหยื่อไม่สามารถเปิดไฟล์ได้

- ขู่กรรโชก: เรียกค่าไถ่เพื่อแลกกับกุญแจสำหรับถอดรหัส ผู้โจมตีอาจใช้วิธีการอื่นๆ เพิ่มเติมเพื่อกดดันเหยื่อ เช่น

- ประจานเหยื่อ: เปิดเผยข้อมูลบางส่วน หรือชื่อของเหยื่อต่อสาธารณะ

- ขู่โจมตี DDoS: ทำให้เว็บไซต์หรือระบบเครือข่ายของเหยื่อล่ม

- คุกคาม: ข่มขู่ลูกค้า, ผู้ใช้งาน, หรือพนักงานของเหยื่อ

- ใช้ข้อมูลที่ขโมยมา: นำข้อมูลไปใช้ในการโจมตีแบบ BEC (Business Email Compromise) หรือ Phishing

- เผยแพร่ข้อมูล: เผยแพร่ข้อมูลทั้งหมดที่ขโมยมา หากเหยื่อไม่ยอมจ่ายค่าไถ่

จะเห็นได้ว่า การโจมตีด้วย Ransomware มีขั้นตอนที่ต่อเนื่องและเชื่อมโยงกัน เริ่มตั้งแต่การบุกรุก ขโมยข้อมูล เข้ารหัส ขู่กรรโชก และอาจมีการใช้วิธีการอื่นๆ เพิ่มเติม เพื่อสร้างความเสียหายและกดดันเหยื่อให้ยอมจ่ายค่าไถ่

3. วิวัฒนาการและประเภทของ Ransomware

Ransomware มีวิวัฒนาการอย่างต่อเนื่อง จากยุคแรกที่เน้นแค่การเข้ารหัสไฟล์ เรื่อยมาจนถึงปัจจุบันที่มีรูปแบบการโจมตีที่ซับซ้อนมากขึ้น ตัวอย่าง Ransomware ที่สำคัญในแต่ละยุค ได้แก่:

ยุคแรก

– CryptoLocker: บุกเบิกการเข้ารหัสไฟล์และเรียกค่าไถ่

– Locky: แพร่กระจายผ่านอีเมล เข้ารหัสไฟล์ด้วยนามสกุล .locky

ยุคต่อมา

– NotPetya: มุ่งเป้าโจมตีธุรกิจ ผ่าน SMB network shares

– WannaCry: ใช้ช่องโหว่ Windows เข้ารหัสระบบที่ติดเชื้อ

ปัจจุบัน Human-Operated Ransomware (HumOR) กำลังเป็นภัยคุกคามร้ายแรง ด้วยรูปแบบการโจมตีที่ซับซ้อนและวางแผนอย่างรัดกุม โดยมีลักษณะสำคัญ 4 ประการคือ

1. การโจมตีที่ซับซ้อน (Sophisticated Attacks) HumOR ถูกออกแบบมาเฉพาะเจาะจง ผู้โจมตีจะศึกษาเป้าหมายอย่างละเอียด และเลือกใช้เครื่องมือที่เหมาะสมที่สุด ทำให้ยากต่อการตรวจจับ

2. เลือกเป้าหมายเฉพาะ (Targeted Victims) มุ่งเป้าไปที่องค์กรที่มีมูลค่าสูง หรือมีข้อมูลสำคัญ ซึ่งสามารถจ่ายค่าไถ่ได้มาก หรือมีข้อมูลอ่อนไหวที่สามารถใช้ขู่กรรโชกได้

3. การดำเนินการด้วยมือ (Manual Execution) ผู้โจมตีควบคุมทุกขั้นตอนด้วยตนเอง ตั้งแต่การบุกรุกจนถึงการเข้ารหัสข้อมูล ทำให้สามารถปรับเปลี่ยนกลยุทธ์ได้ตลอดเวลา

4. การเจรจาต่อรองแบบเฉพาะราย (Custom Negotiation) ผู้โจมตีจะเจรจาต่อรองค่าไถ่โดยตรงกับเหยื่อ โดยกำหนดจำนวนเงินและเงื่อนไขแตกต่างกันไปตามแต่ละองค์กร

ด้วยลักษณะเฉพาะเหล่านี้ทำให้ HumOR เป็นภัยคุกคามที่มีความอันตรายสูงและสร้างความเสียหายรุนแรงต่อองค์กร เนื่องจากมีการวางแผนอย่างรอบคอบและดำเนินการโดยผู้เชี่ยวชาญ ทำให้การป้องกันและตรวจจับทำได้ยากกว่า Ransomware ทั่วไป

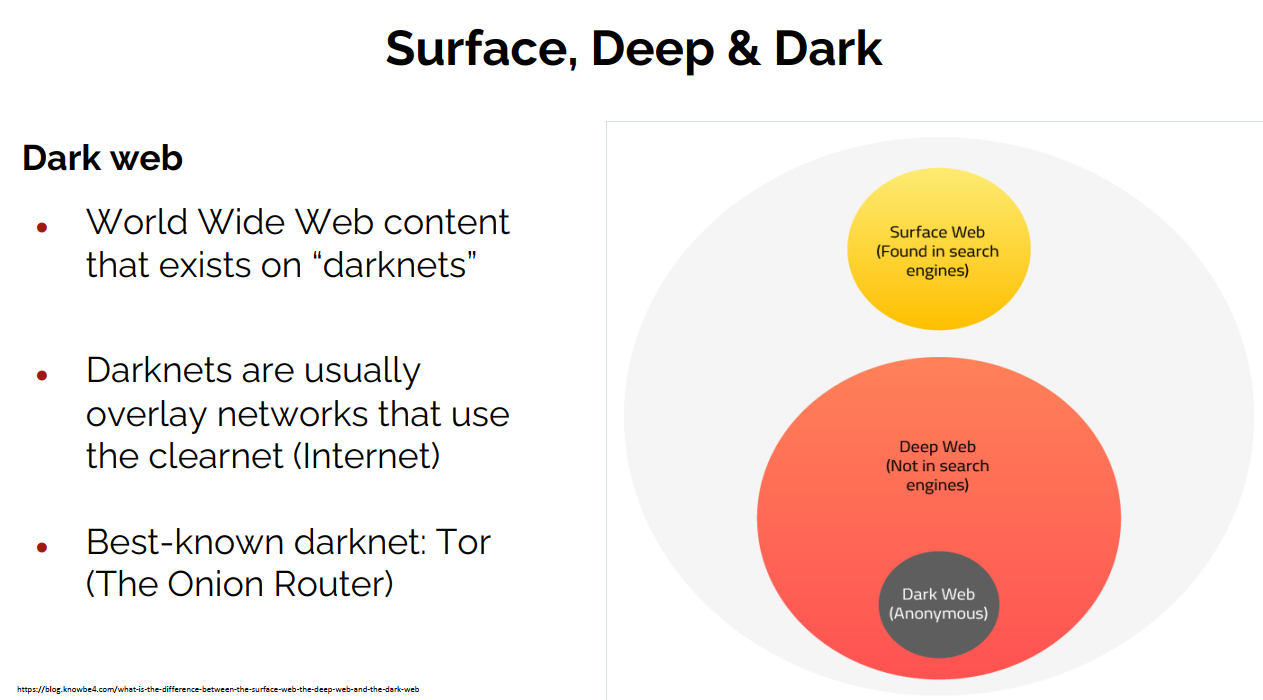

4. บทบาทของ Dark Web ในการโจมตี

Dark Web มีบทบาทสำคัญในการดำเนินการของแก๊งอาชญากรรมไซเบอร์ โดยแบ่งระดับของเว็บไซต์ออกเป็น 3 ระดับ

- Surface Web เว็บไซต์ทั่วไปที่เข้าถึงได้ผ่านเสิร์ชเอนจินปกติ เช่น Google, Bing เป็นส่วนที่คนทั่วไปใช้งานในชีวิตประจำวัน

- Deep Web ส่วนของเว็บที่ไม่ถูกจัดทำดัชนีโดยเสิร์ชเอนจิน ต้องใช้ URL หรือ IP address เฉพาะในการเข้าถึง มักเป็นระบบที่มีการควบคุมการเข้าถึง

- Dark Web เครือข่ายที่ต้องใช้ซอฟต์แวร์พิเศษในการเข้าถึง เช่น Tor Browser โดยมักใช้เป็นแหล่งซื้อขายสิ่งผิดกฎหมาย รวมถึง:

-

- การซื้อขาย Ransomware แบบ RaaS (Ransomware-as-a-Service)

- การติดต่อสื่อสารระหว่างอาชญากร

- การรับชำระเงินค่าไถ่ผ่านสกุลเงินดิจิทัล

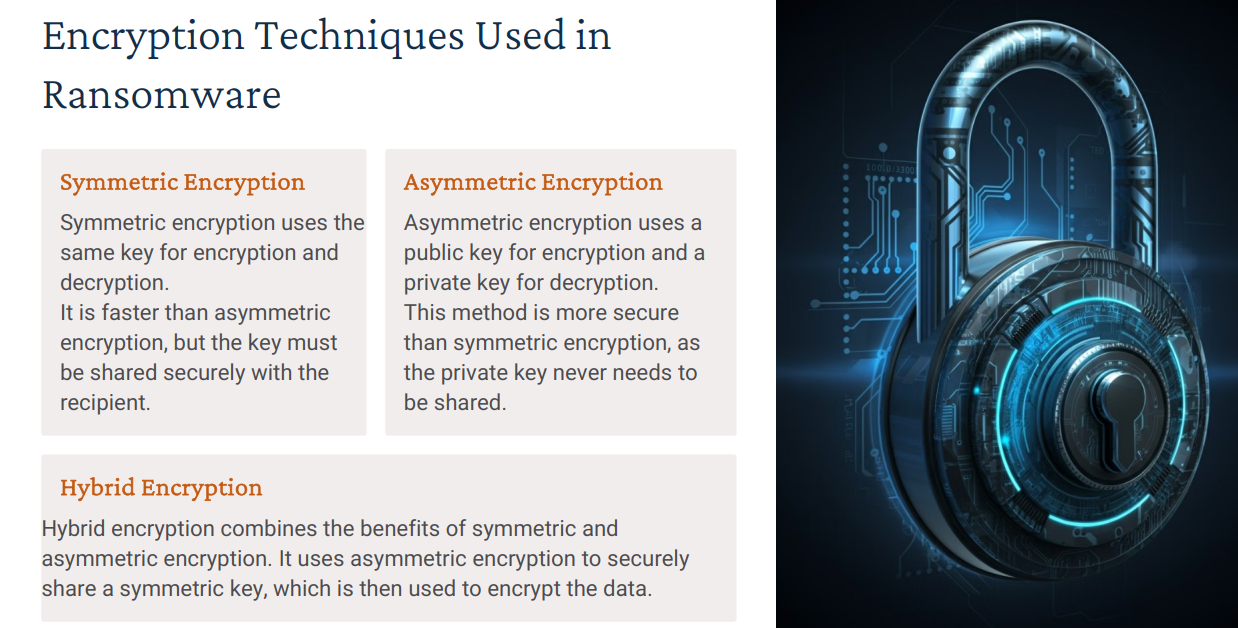

5. เทคนิคการเข้ารหัสที่ใช้ใน Ransomware

Ransomware ใช้เทคนิคการเข้ารหัส 3 รูปแบบหลัก

Symmetric Encryption

- ใช้กุญแจเดียวกันสำหรับเข้ารหัสและถอดรหัส

- ทำงานได้เร็วกว่า แต่ต้องส่งกุญแจให้ผู้รับอย่างปลอดภัย

- เหมาะกับการเข้ารหัสข้อมูลจำนวนมาก

Asymmetric Encryption

- ใช้กุญแจคู่: Public Key สำหรับเข้ารหัส และ Private Key สำหรับถอดรหัส

- ปลอดภัยกว่าเพราะไม่ต้องแชร์ Private Key

- ใช้ทรัพยากรระบบมากกว่า ทำงานช้ากว่า

Hybrid Encryption

- ผสมผสานข้อดีของทั้งสองแบบ

- ใช้ Asymmetric Encryption เพื่อส่ง Symmetric Key อย่างปลอดภัย

- ใช้ Symmetric Key เข้ารหัสข้อมูลจริง

6. การจ่ายค่าไถ่ผ่าน Cryptocurrency

อาชญากรมักเรียกค่าไถ่ผ่านสกุลเงินดิจิทัล เนื่องจาก

- ยากต่อการติดตามและระบุตัวตน

- ไม่ต้องผ่านระบบธนาคารแบบดั้งเดิม

- สามารถทำธุรกรรมได้ข้ามประเทศ

สกุลเงินที่นิยมใช้:

- Bitcoin (BTC)

- Monero (XMR)

- Ethereum (ETH)

7. Ransomware Kill Chain วงจรการโจมตีที่องค์กรต้องเข้าใจ

Ransomware Kill Chain คือกระบวนการโจมตีที่มีการวางแผนอย่างเป็นระบบและมีขั้นตอนชัดเจน ประกอบด้วย 9 ขั้นตอนหลัก เริ่มตั้งแต่การสำรวจเป้าหมายไปจนถึงการเรียกค่าไถ่และขู่เผยแพร่ข้อมูล การเข้าใจแต่ละขั้นตอนมีความสำคัญอย่างยิ่งต่อการวางมาตรการป้องกันและรับมือที่มีประสิทธิภาพ เนื่องจากแต่ละขั้นตอนมีจุดอ่อนและโอกาสในการป้องกันที่แตกต่างกัน

- Reconnaissance ผู้โจมตีจะรวบรวมข้อมูลเกี่ยวกับเป้าหมาย โดยศึกษาทั้งโครงสร้างพื้นฐานเครือข่าย ช่องโหว่ที่อาจมี และพฤติกรรมของพนักงานในองค์กร

- Weaponization ขั้นตอนที่ผู้โจมตีเลือกและเตรียม Malware โดยเฉพาะ Ransomware เพื่อใช้โจมตีช่องโหว่ที่พบในขั้นตอนแรก

- Delivery ผู้โจมตีส่งมอบ Payload ที่เป็นอันตรายผ่านช่องทางต่างๆ เช่น อีเมลฟิชชิ่ง เว็บไซต์อันตราย หรือการใช้ช่องโหว่ของซอฟต์แวร์

- Exploitation ขั้นตอนการใช้ประโยชน์จากช่องโหว่ในระบบหรือแอปพลิเคชันเพื่อเข้าถึงและดำเนินการติดตั้ง Ransomware

- Installation Ransomware ถูกติดตั้งลงในระบบเป้าหมาย และอาจแพร่กระจายไปยังระบบอื่นๆ ในเครือข่ายแบบ Lateral Movement

- Command and Control (C2) ผู้โจมตีสร้างช่องทางการสื่อสารกับระบบที่ติดเชื้อ เพื่อรับคำสั่ง จัดการการโจมตี และขโมยข้อมูล

- Actions on Objectives ผู้โจมตีดำเนินการตามเป้าหมาย เช่น การเข้ารหัสข้อมูล การขโมยข้อมูล หรือการทำให้ระบบหยุดทำงาน

- Ransom Demand ผู้โจมตีส่งข้อความเรียกค่าไถ่จากเหยื่อ เพื่อแลกกับกุญแจถอดรหัสหรือการไม่เผยแพร่ข้อมูล

- Exfiltration ผู้โจมตีอาจขโมยข้อมูลที่สำคัญออกจากระบบของเหยื่อ และอาจขู่ว่าจะเผยแพร่ข้อมูลสู่สาธารณะหากไม่จ่ายค่าไถ่

การทำความเข้าใจ Kill Chain นี้จะช่วยให้องค์กรสามารถสร้างระบบป้องกันแบบ Defense in Depth ที่ครอบคลุมทุกขั้นตอนการโจมตี แทนที่จะเน้นการป้องกันเพียงจุดใดจุดหนึ่ง

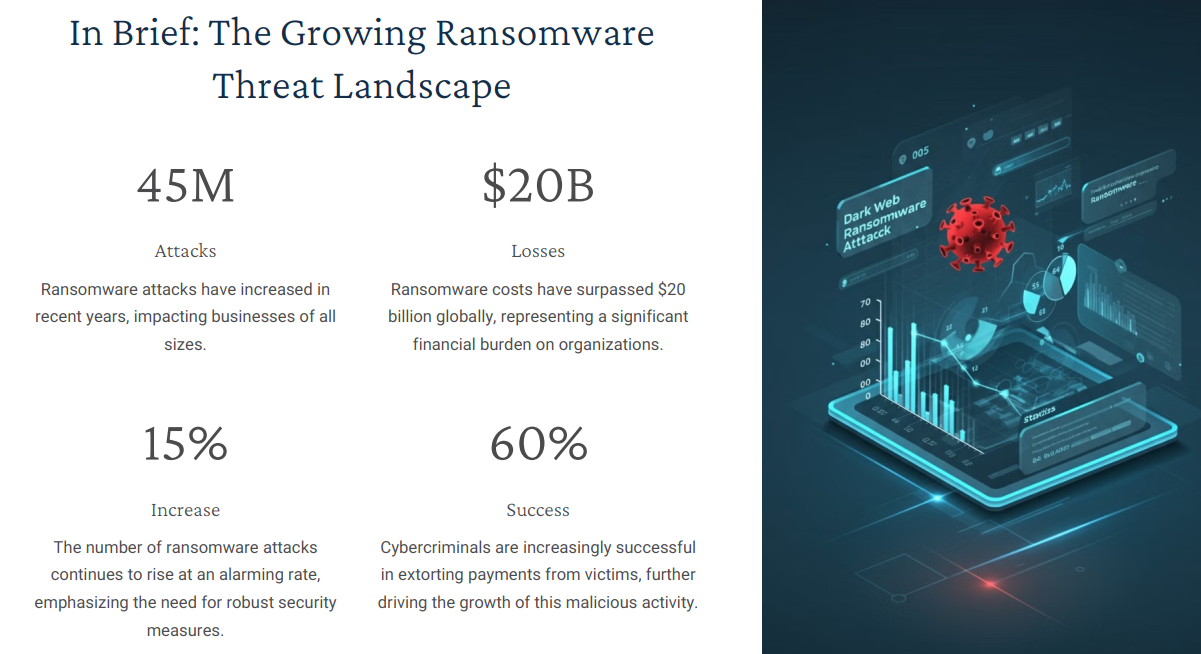

8. แนวโน้มภัยคุกคามในปัจจุบัน

สถิติและตัวเลขสำคัญ

-

การโจมตีเพิ่มขึ้นถึง 45 ล้านครั้งทั่วโลก

-

ความเสียหายทางการเงินสูงถึง 20 พันล้านดอลลาร์

-

อัตราการเพิ่มขึ้นของการโจมตี 15% ต่อปี

-

อัตราความสำเร็จในการเรียกค่าไถ่ 60%

รูปแบบการโจมตีที่น่ากังวล

Ransomware-as-a-Service (RaaS) เป็นการพัฒนารูปแบบการโจมตีที่สร้างการเปลี่ยนแปลงครั้งสำคัญในวงการอาชญากรรมไซเบอร์ โดยใช้โมเดลธุรกิจแบบสมัครสมาชิกเช่นเดียวกับบริการซอฟต์แวร์ทั่วไป แต่มีวัตถุประสงค์เพื่อการโจมตีและเรียกค่าไถ่ RaaS จึงมีลักษณะที่ทำให้เป็นภัยคุกคามที่น่ากังวล เพราะถือเป็นการให้บริการแพลตฟอร์มที่ครบวงจร ทั้งโครงสร้างพื้นฐานและเครื่องมือที่จำเป็นสำหรับการโจมตีด้วย Ransomware ส่งผลให้แม้แต่ผู้ที่มีความรู้ทางเทคนิคไม่มากก็สามารถดำเนินการโจมตีได้

ความอันตรายของ RaaS

1. การลดข้อจำกัดด้านความรู้ทางเทคนิค ทำให้อาชญากรที่ไม่มีทักษะการเขียนโปรแกรมสามารถเข้าถึงเครื่องมือขั้นสูงได้ เปรียบเสมือนการทำให้อาวุธร้ายแรงกลายเป็นสินค้าที่ซื้อขายได้ง่าย

2. รูปแบบธุรกิจแบบสมัครสมาชิกทำให้ผู้พัฒนา RaaS มีรายได้ต่อเนื่องและสามารถลงทุนพัฒนาเครื่องมือให้ซับซ้อนยิ่งขึ้น นำไปสู่การแข่งขันในตลาดมืดที่ผลักดันให้เกิดนวัตกรรมการโจมตีรูปแบบใหม่ๆ

3. การเพิ่มจำนวนผู้โจมตีอย่างรวดเร็ว เนื่องจากผู้ไม่ประสงค์ดีสามารถเริ่มต้นธุรกิจอาชญากรรมได้ด้วยการลงทุนต่ำ ทำให้จำนวนการโจมตีทั่วโลกเพิ่มขึ้นอย่างมีนัยสำคั

ปัจจุบัน RaaS ได้กลายเป็นอุตสาหกรรมที่สร้างความเสียหายทางเศรษฐกิจมหาศาล และเป็นความท้าทายสำคัญสำหรับองค์กรในการรับมือกับภัยคุกคามที่มีความซับซ้อนและแพร่หลายมากขึ้น การเข้าใจถึงโมเดลธุรกิจและการทำงานของ RaaS จึงเป็นสิ่งจำเป็นสำหรับการวางแผนป้องกันและรับมือที่มีประสิทธิภาพ

9. บทสรุปและข้อแนะนำ

Ransomware เป็นภัยคุกคามที่มีวิวัฒนาการอย่างต่อเนื่องและสร้างความเสียหายมหาศาล องค์กรจำเป็นต้องมีมาตรการป้องกันที่ครอบคลุม

มาตรการพื้นฐาน

- สำรองข้อมูลอย่างสม่ำเสมอและทดสอบการกู้คืน

- อัพเดทระบบและซอฟต์แวร์ให้ทันสมัย

- ฝึกอบรมพนักงานเรื่องความปลอดภัยไซเบอร์

- ใช้การพิสูจน์ตัวตนหลายปัจจัย (MFA)

มาตรการที่สูงขึ้น

- วางแผนรับมือเหตุการณ์ (Incident Response Plan)

- จัดทำการแบ่งแยกเครือข่าย (Network Segmentation)

- ติดตั้งระบบตรวจจับและป้องกันการบุกรุก

- พิจารณาทำประกันภัยไซเบอร์

Author: Paradet Sakunwachirodom

Reference: สรุปเนื้อหาบางส่วนจากการเข้าอบรมในงาน UNODC Training on “operational cooperation between law enforcement authorities and Computer Emergency Response Teams (CERTs) on ransomware and cyber-attacks on critical infrastructures,” in Kuala Lumpur, Malaysia, 25-27 November 2024.